Metadáta z použitých cloudových úložísk ukazujú, že prvý Mac zasiahli v rámci tejto kampane útočníci 4. februára 2022. Škodlivý kód určený na špehovanie dokáže vynášať dokumenty, zaznamenávať stlačenia klávesnice, prehliadať e-mailové správy, prílohy aj súbory na externých úložiskách, a vyhotovovať snímky obrazovky.

Malvér CloudMensis síce pre používateľov počítačov Mac predstavuje hrozbu, no jeho mimoriadne obmedzené šírenie naznačuje, že je použitý ako súčasť cielenej operácie na špecifické ciele, ktoré sú pre útočníkov zaujímavé.

Využívanie zraniteľností na obídenie bezpečnostných systémov na macOS nasvedčuje tomu, že útočníci sa aktívne snažia maximalizovať úspešnosť špionážnej kampane. Počas analýzy pracovníci spoločnosti ESET nenašli žiadne doposiaľ neznáme (zero-day) zraniteľnosti, ktoré by zneužili útočníci.

Používateľom preto odporúčajú uistiť sa, že majú najnovšiu verziu operačného systému. Aktualizácia by mala prinajmenšom zabrániť obídeniu bezpečnostných mechanizmov.

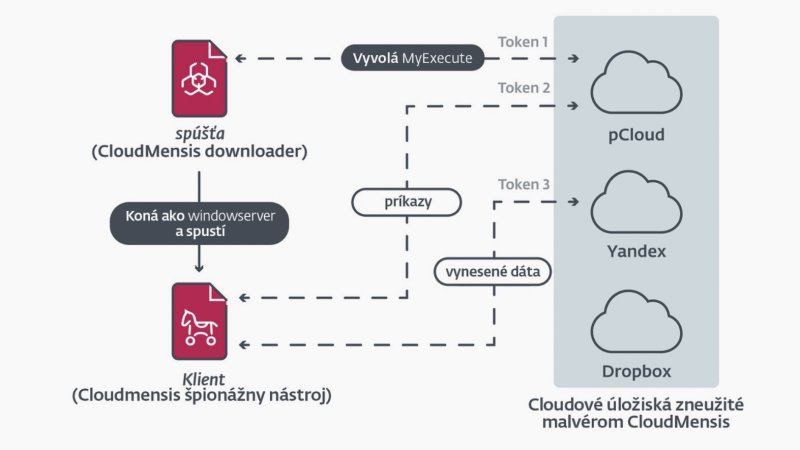

Akonáhle CloudMensis získa oprávnenie na spúšťanie kódu a administrátorské práva, spustí v prvej fáze malvér, ktorý cez cloudové úložiská v rámci druhej fázy získa viac schopností. Dokopy disponuje malvér 39 príkazmi zameranými na špehovanie.

V rámci schémy využíva tri rôzne služby: pCloud, Yandex Disk a Dropbox. Konfigurácia zahrnutá v analyzovanej vzorke obsahuje autentifikačné tokeny pre pCloud a Yandex Disk.

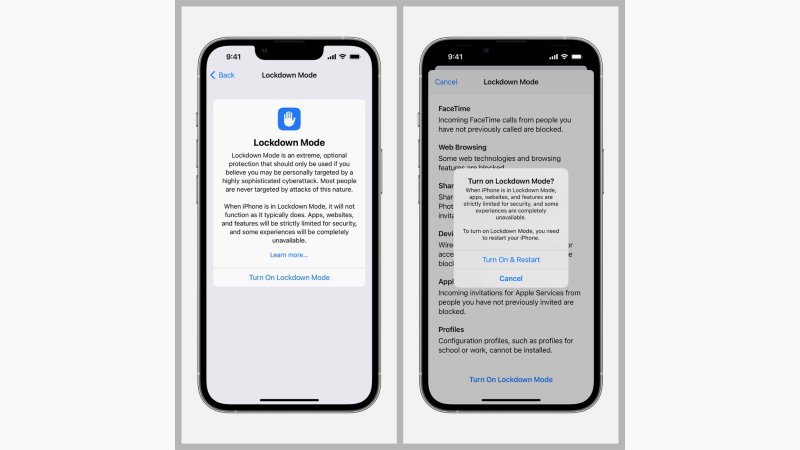

Spoločnosť Apple potvrdila prítomnosť spyvéru zacieleného na používateľov jej produktov a predstavila nový Lockdown Mode pre iOS, iPadOS a macOS, ktorý zakazuje funkcie často zneužívané na spustenie kódu a nasadenie malvéra.

Zdroj: tlačová správa

Diskusia k článku: